Baza danych - Database

W obliczeniowych , wykorzystując bazy danych jest zorganizowany zbiór danych przechowywanych i dostępnych elektronicznie z systemem komputerowym . Tam, gdzie bazy danych są bardziej złożone, często są tworzone przy użyciu formalnych technik projektowania i modelowania .

System zarządzania bazą danych ( DBMS ) to oprogramowanie, które współdziała z użytkownikami końcowymi , aplikacjami i samą bazą danych w celu przechwytywania i analizowania danych. Oprogramowanie DBMS dodatkowo obejmuje podstawowe udogodnienia służące do administrowania bazą danych. Całość bazy danych, DBMS i powiązanych aplikacji może być określana jako „system baz danych”. Często termin „baza danych” jest również używany luźno w odniesieniu do dowolnego systemu DBMS, systemu baz danych lub aplikacji powiązanej z bazą danych.

Informatycy mogą klasyfikować systemy zarządzania bazami danych zgodnie z modelami baz danych , które obsługują. Relacyjne bazy danych stały się dominujące w latach 80. XX wieku. Modelują one dane jako wiersze i kolumny w serii tabel , a zdecydowana większość używa języka SQL do zapisywania danych i wykonywania zapytań. W 2000 roku popularne stały się nierelacyjne bazy danych, określane jako NoSQL, ponieważ używają różnych języków zapytań .

Terminologia i przegląd

Formalnie „baza danych” odnosi się do zestawu powiązanych danych i sposobu ich organizacji. Dostęp do tych danych jest zwykle zapewniany przez „system zarządzania bazą danych” (DBMS) składający się ze zintegrowanego zestawu oprogramowania komputerowego, które umożliwia użytkownikom interakcję z jedną lub większą liczbą baz danych i zapewnia dostęp do wszystkich danych zawartych w bazie danych (chociaż ograniczenia mogą istnieć, które ograniczają dostęp do określonych danych). DBMS zapewnia różne funkcje, które umożliwiają wprowadzanie, przechowywanie i wyszukiwanie dużych ilości informacji oraz zapewnia sposoby zarządzania tym, jak te informacje są zorganizowane.

Ze względu na bliski związek między nimi, termin „baza danych” jest często używany w odniesieniu zarówno do bazy danych, jak i DBMS używanego do manipulowania nią.

Poza światem profesjonalnej technologii informacyjnej termin baza danych jest często używany w odniesieniu do dowolnego zbioru powiązanych danych (takich jak arkusz kalkulacyjny lub indeks kart), ponieważ wymagania dotyczące rozmiaru i użytkowania zazwyczaj wymagają użycia systemu zarządzania bazą danych.

Istniejące DBMS zapewniają różne funkcje umożliwiające zarządzanie bazą danych i jej danymi, które można podzielić na cztery główne grupy funkcjonalne:

- Definicja danych – Tworzenie, modyfikacja i usuwanie definicji definiujących organizację danych.

- Aktualizacja – Wstawianie, modyfikacja i usuwanie aktualnych danych.

- Odzyskiwanie — dostarczanie informacji w formie nadającej się bezpośrednio do użytku lub do dalszego przetwarzania przez inne aplikacje. Odzyskane dane mogą być udostępniane w formie zasadniczo takiej, w jakiej są przechowywane w bazie danych lub w nowej formie uzyskanej poprzez zmianę lub połączenie istniejących danych z bazy danych.

- Administracja — rejestrowanie i monitorowanie użytkowników, egzekwowanie bezpieczeństwa danych, monitorowanie wydajności, utrzymywanie integralności danych, kontrolowanie współbieżności i odzyskiwanie informacji, które zostały uszkodzone w wyniku jakiegoś zdarzenia, takiego jak nieoczekiwana awaria systemu.

Zarówno baza danych, jak i jej DBMS są zgodne z zasadami konkretnego modelu bazy danych . „System baz danych” odnosi się łącznie do modelu bazy danych, systemu zarządzania bazą danych i bazy danych.

Fizycznie serwery baz danych to dedykowane komputery, które przechowują rzeczywiste bazy danych i obsługują tylko system DBMS i powiązane oprogramowanie. Serwery baz danych to zazwyczaj komputery wieloprocesorowe , z dużą ilością pamięci i macierzami dyskowymi RAID używanymi do stabilnej pamięci masowej. Sprzętowe akceleratory baz danych, podłączone do jednego lub więcej serwerów za pośrednictwem szybkiego kanału, są również używane w środowiskach przetwarzania transakcji o dużej objętości. DBMS znajdują się w sercu większości aplikacji bazodanowych . DBMS mogą być zbudowane wokół niestandardowego jądra wielozadaniowego z wbudowaną obsługą sieci , ale nowoczesne DBMS zazwyczaj opierają się na standardowym systemie operacyjnym, aby zapewnić te funkcje.

Ponieważ DBMS stanowią znaczący rynek , dostawcy komputerów i pamięci masowych często uwzględniają wymagania DBMS w swoich własnych planach rozwoju.

Bazy danych i DBMS można kategoryzować zgodnie z modelami baz danych, które obsługują (takie jak relacyjne lub XML), typem komputera, na którym działają (od klastra serwerów do telefonu komórkowego), języka zapytań ( s) używane do uzyskiwania dostępu do bazy danych (takiej jak SQL lub XQuery ) i ich wewnętrznej inżynierii, co wpływa na wydajność, skalowalność , odporność i bezpieczeństwo.

Historia

Rozmiary, możliwości i wydajność baz danych oraz ich odpowiednich DBMS wzrosły o rzędy wielkości. Te wzrosty wydajności zostały włączone do postępu technologicznego w dziedzinie procesorów , pamięci komputera , pamięci komputera i sieci komputerowych . Koncepcja bazy danych stała się możliwa dzięki pojawieniu się nośników pamięci o bezpośrednim dostępie, takich jak dyski magnetyczne, które stały się powszechnie dostępne w połowie lat sześćdziesiątych; wcześniejsze systemy polegały na sekwencyjnym przechowywaniu danych na taśmie magnetycznej. Dalszy rozwój technologii baz danych można podzielić na trzy epoki w oparciu o model lub strukturę danych: nawigacyjną , SQL/ relacyjną i postrelacyjną.

Dwa główne wczesne modele danych nawigacyjnych to model hierarchiczny i model CODASYL ( model sieciowy ). Charakteryzowały się one wykorzystaniem wskaźników (często fizycznych adresów dysków) do śledzenia relacji między jednym rekordem a drugim.

Model relacyjny , zaproponowany po raz pierwszy w 1970 r. przez Edgara F. Codda , odszedł od tej tradycji, nalegając, aby aplikacje wyszukiwały dane według treści, a nie za pomocą linków. Model relacyjny wykorzystuje zestawy tabel w stylu księgi, z których każda jest używana dla innego typu encji. Dopiero w połowie lat 80. sprzęt komputerowy stał się wystarczająco potężny, aby umożliwić szerokie zastosowanie systemów relacyjnych (DBMS plus aplikacje). Jednak na początku lat 90. systemy relacyjne dominowały we wszystkich aplikacjach do przetwarzania danych na dużą skalę , a od 2018 r. nadal dominują: IBM DB2 , Oracle , MySQL i Microsoft SQL Server to najczęściej wyszukiwane DBMS . Dominujący język baz danych, standaryzowany SQL dla modelu relacyjnego, wpłynął na języki baz danych dla innych modeli danych.

Obiektowe bazy danych zostały opracowane w latach 80. XX wieku w celu przezwyciężenia niedogodności związanych z niedopasowaniem obiektowo-relacyjnych impedancji , co doprowadziło do ukucia terminu „postrelacyjne”, a także do opracowania hybrydowych obiektowo-relacyjnych baz danych .

Następna generacja postrelacyjnych baz danych pod koniec 2000 roku stała się znana jako bazy danych NoSQL , wprowadzając szybkie magazyny klucz-wartość i bazy danych zorientowane na dokumenty . Konkurująca „następna generacja”, znana jako bazy danych NewSQL, próbowała nowych implementacji, które zachowały model relacyjny/SQL, jednocześnie dążąc do osiągnięcia wysokiej wydajności NoSQL w porównaniu z dostępnymi na rynku relacyjnymi bazami danych DBMS.

Wprowadzenie terminu baza danych zbiegło się w czasie z dostępnością pamięci masowej o bezpośrednim dostępie (dysków i bębnów) od połowy lat sześćdziesiątych. Termin ten stanowił kontrast z systemami taśmowymi z przeszłości, umożliwiając współużytkowanie interaktywne zamiast codziennego przetwarzania wsadowego . Oxford English Dictionary cytuje raport 1962 przez rozwój systemu Corporation of California jako pierwszy użył terminu „danych bazy” w specyficznym sensie technicznym.

Wraz ze wzrostem szybkości i możliwości komputerów pojawiło się wiele systemów baz danych ogólnego przeznaczenia; w połowie lat sześćdziesiątych wiele takich systemów weszło do użytku komercyjnego. Zainteresowanie standardem zaczęło rosnąć, a Charles Bachman , autor jednego z takich produktów, Integrated Data Store (IDS), założył Database Task Group w ramach CODASYL , grupy odpowiedzialnej za tworzenie i standaryzację COBOL . W 1971 roku Grupa Zadaniowa ds. Baz Danych dostarczyła swój standard, który ogólnie stał się znany jako podejście CODASYL i wkrótce na rynek weszło wiele komercyjnych produktów opartych na tym podejściu.

Podejście CODASYL umożliwiło aplikacjom poruszanie się po połączonym zestawie danych, który został utworzony w dużą sieć. Aplikacje mogą wyszukiwać rekordy na jeden z trzech sposobów:

- Użycie klucza podstawowego (znanego jako klucz CALC, zazwyczaj realizowanego przez hashowanie )

- Nawigowanie po relacjach (zwanych zestawami ) z jednego rekordu do drugiego

- Skanowanie wszystkich rekordów w kolejności sekwencyjnej

Późniejsze systemy dodały B-drzewa, aby zapewnić alternatywne ścieżki dostępu. Wiele baz danych CODASYL dodało również deklaratywny język zapytań dla użytkowników końcowych (w odróżnieniu od interfejsu API nawigacyjnego). Jednak bazy danych CODASYL były złożone i wymagały znacznego szkolenia i wysiłku, aby stworzyć użyteczne aplikacje.

IBM miał również własny DBMS w 1966 roku, znany jako System Zarządzania Informacją (IMS). IMS był rozwinięciem oprogramowania napisanego dla programu Apollo na System/360 . IMS był zasadniczo podobny w koncepcji do CODASYL, ale używał ścisłej hierarchii dla swojego modelu nawigacji danych zamiast modelu sieci CODASYL. Obie koncepcje stały się później znane jako bazy danych nawigacyjnych ze względu na sposób uzyskiwania dostępu do danych: termin ten został spopularyzowany przez prezentację Bachmana w 1973 roku nagrodą Turinga The Programmer as Navigator . IMS jest klasyfikowany przez IBM jako hierarchiczna baza danych . IDMS i Cincom Systems ' TOTAL bazy danych są klasyfikowane jako baz danych sieciowych. IMS pozostaje w użyciu od 2014 roku.

lata 70., relacyjny DBMS

Edgar F. Codd pracował w IBM w San Jose w Kalifornii , w jednym z ich oddziałów, które zajmowało się głównie rozwojem systemów dysków twardych . Był niezadowolony z nawigacyjnego modelu podejścia CODASYL, zwłaszcza z braku możliwości „poszukiwania”. W 1970 roku napisał szereg artykułów, w których przedstawił nowe podejście do budowy baz danych, które ostatecznie zakończyło się przełomowym modelem relacyjnym danych dla dużych banków danych współdzielonych .

W tym artykule opisał nowy system przechowywania i pracy z dużymi bazami danych. Zamiast przechowywać rekordy na jakiejś połączonej liście rekordów o dowolnej formie, jak w CODASYL, pomysł Codda polegał na zorganizowaniu danych w postaci liczby „ tabel ”, przy czym każda tabela była używana dla innego typu encji. Każda tabela zawierałaby ustaloną liczbę kolumn zawierających atrybuty jednostki. Jedna lub więcej kolumn każdej tabeli zostało wyznaczonych jako klucz podstawowy, dzięki któremu można jednoznacznie zidentyfikować wiersze tabeli; w odsyłaczach między tabelami zawsze używano tych kluczy podstawowych, a nie adresów dysków, a zapytania łączyłyby tabele na podstawie tych relacji kluczy, używając zestawu operacji opartych na matematycznym systemie rachunku relacyjnego (od którego model bierze swoją nazwę). Podział danych na zestaw znormalizowanych tabel (lub relacji ) miał na celu zapewnienie, że każdy „fakt” był przechowywany tylko raz, co upraszcza operacje aktualizacji. Tabele wirtualne zwane widokami mogą prezentować dane na różne sposoby dla różnych użytkowników, ale widoki nie mogą być bezpośrednio aktualizowane.

Codd użył terminów matematycznych do zdefiniowania modelu: relacje, krotki i domeny, a nie tabele, wiersze i kolumny. Znana obecnie terminologia pochodzi z wczesnych wdrożeń. Codd krytykował później tendencję do odchodzenia od podstaw matematycznych, na których opierał się model, w praktycznych implementacjach.

Użycie kluczy podstawowych (identyfikatorów zorientowanych na użytkownika) do reprezentowania relacji między tabelami, a nie adresów dysków, miało dwie główne motywacje. Z inżynierskiego punktu widzenia umożliwiło to przenoszenie i zmianę rozmiaru tabel bez kosztownej reorganizacji bazy danych. Ale Codda bardziej interesowała różnica w semantyce: użycie jawnych identyfikatorów ułatwiło definiowanie operacji aktualizacji za pomocą czystych definicji matematycznych, a także umożliwiło definiowanie operacji zapytań w kategoriach ustalonej dyscypliny rachunku predykatów pierwszego rzędu ; ponieważ operacje te mają czyste właściwości matematyczne, możliwe staje się przepisanie zapytań w poprawny do udowodnienia sposób, co jest podstawą optymalizacji zapytań. Nie ma utraty wyrazistości w porównaniu z modelami hierarchicznymi lub sieciowymi, chociaż połączenia między tabelami nie są już tak wyraźne.

W modelach hierarchicznych i sieciowych zapisy mogły mieć złożoną strukturę wewnętrzną. Na przykład historia wynagrodzeń pracownika może być reprezentowana jako „powtarzająca się grupa” w rekordzie pracownika. W modelu relacyjnym proces normalizacji doprowadził do zastąpienia takich struktur wewnętrznych danymi przechowywanymi w wielu tabelach, połączonych jedynie kluczami logicznymi.

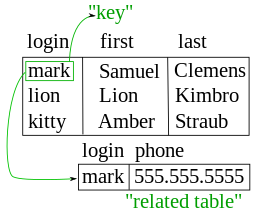

Na przykład powszechnym zastosowaniem systemu bazodanowego jest śledzenie informacji o użytkownikach, ich nazwiskach, danych logowania, różnych adresów i numerów telefonów. W podejściu nawigacyjnym wszystkie te dane zostałyby umieszczone w jednym rekordzie o zmiennej długości. W podejściu relacyjnym dane zostałyby znormalizowane do tabeli użytkownika, tabeli adresów i tabeli numerów telefonów (na przykład). Rekordy w tych opcjonalnych tabelach byłyby tworzone tylko wtedy, gdyby faktycznie podano adres lub numery telefonów.

Oprócz identyfikowania wierszy/rekordów przy użyciu identyfikatorów logicznych zamiast adresów dysków, Codd zmienił sposób, w jaki aplikacje gromadziły dane z wielu rekordów. Zamiast wymagać od aplikacji, aby zbierały dane po jednym rekordzie na raz, korzystając z łączy, używałyby deklaratywnego języka zapytań, który wyrażał wymagane dane, a nie ścieżkę dostępu, według której powinny one zostać znalezione. Znalezienie efektywnej ścieżki dostępu do danych stało się obowiązkiem systemu zarządzania bazą danych, a nie programisty aplikacji. Proces ten, zwany optymalizacją zapytań, polegał na tym, że zapytania były wyrażane w kategoriach logiki matematycznej.

Gazeta Codda została odebrana przez dwie osoby z Berkeley, Eugene Wong i Michael Stonebraker . Rozpoczęli projekt znany jako INGRES, wykorzystując fundusze, które zostały już przydzielone na projekt bazy danych geograficznych i programistów studenckich do stworzenia kodu. Począwszy od 1973 roku, INGRES dostarczył swoje pierwsze produkty testowe, które były generalnie gotowe do powszechnego użycia w 1979 roku. INGRES był podobny do Systemu R pod wieloma względami, włączając w to użycie „języka” dostępu do danych , znanego jako QUEL . Z biegiem czasu firma INGRES przeszła na powstający standard SQL.

IBM sam wykonał jedną testową implementację modelu relacyjnego, PRTV , oraz produkcyjną, Business System 12 , które zostały przerwane. Honeywell napisał MRDS dla Multics , a teraz są dwie nowe implementacje: Alphora Dataphor i Rel . Większość innych implementacji DBMS zwykle nazywanych relacyjnymi to w rzeczywistości DBMS SQL.

W 1970 roku University of Michigan rozpoczął rozwój systemu zarządzania informacją MICRO opartego na modelu danych teoretycznych DL Childsa . MICRO został użyty do zarządzania bardzo dużych zbiorów danych przez Departament Pracy USA , w Agencji Ochrony Środowiska Stanów Zjednoczonych , a naukowcy z University of Alberta , na University of Michigan i Wayne State University . Działał na komputerach mainframe IBM przy użyciu Michigan Terminal System . System pozostawał w produkcji do 1998 roku.

Zintegrowane podejście

W latach 70. i 80. podjęto próby budowy systemów bazodanowych ze zintegrowanym sprzętem i oprogramowaniem. Podstawową filozofią było to, że taka integracja zapewni wyższą wydajność przy niższych kosztach. Przykładami były IBM System/38 , wczesna oferta Teradata oraz maszyna bazy danych Britton Lee, Inc.

Innym podejściem do wsparcia sprzętowego do zarządzania bazami danych była MLK „s CAFS akcelerator, kontroler dysku sprzętu z programowalnymi funkcjami wyszukiwania. Na dłuższą metę wysiłki te nie powiodły się, ponieważ wyspecjalizowane maszyny bazodanowe nie nadążały za szybkim rozwojem i postępem komputerów ogólnego przeznaczenia. Tak więc większość systemów baz danych w dzisiejszych czasach to systemy oprogramowania działające na sprzęcie ogólnego przeznaczenia, wykorzystujące komputerowe przechowywanie danych ogólnego przeznaczenia. Jednak ten pomysł jest nadal realizowany w przypadku niektórych aplikacji przez niektóre firmy, takie jak Netezza i Oracle ( Exadata ).

Późne lata 70., DBMS SQL

IBM rozpoczął pracę nad prototypowym systemem luźno opartym na koncepcjach Codda jako System R we wczesnych latach 70-tych. Pierwsza wersja była gotowa w 1974/5, a następnie rozpoczęto prace nad systemami wielotabelowymi, w których dane można było dzielić tak, aby wszystkie dane dla rekordu (z których część jest opcjonalna) nie musiały być przechowywane w pojedynczy duży „kawał”. Kolejne wersje dla wielu użytkowników były testowane przez klientów w 1978 i 1979 roku, kiedy to dodano ustandaryzowany język zapytań – SQL. Pomysły Codda stały się zarówno wykonalne, jak i lepsze od CODASYL, zmuszając IBM do opracowania prawdziwej wersji produkcyjnej Systemu R, znanej jako SQL/DS , a później Database 2 ( DB2 ).

Baza danych Oracle (lub prościej Oracle ) Larry'ego Ellisona rozpoczęła się od innego łańcucha, opartego na dokumentach IBM na temat Systemu R. Chociaż implementacje Oracle V1 zostały ukończone w 1978 roku, dopiero w wersji 2 Oracle Ellison pokonał IBM na rynku w 1979 roku.

Następnie Stonebraker wykorzystał lekcje z INGRES do opracowania nowej bazy danych Postgres, znanej obecnie jako PostgreSQL . PostgreSQL jest często używany w globalnych aplikacjach o znaczeniu krytycznym (rejestry nazw domen .org i .info używają go jako głównego magazynu danych , podobnie jak wiele dużych firm i instytucji finansowych).

W Szwecji przeczytano również artykuł Codda, a Mimer SQL był rozwijany od połowy lat 70. na Uniwersytecie w Uppsali . W 1984 roku projekt ten został skonsolidowany w samodzielne przedsiębiorstwo.

Inny model danych, model relacji encji , pojawił się w 1976 roku i zyskał popularność w projektowaniu baz danych, ponieważ kładł nacisk na bardziej znany opis niż wcześniejszy model relacyjny. Później konstrukty encja-relacja zostały zmodernizowane jako konstrukt modelowania danych dla modelu relacyjnego, a różnica między nimi stała się nieistotna.

Lata 80., na pulpicie

Lata 80. zapoczątkowały erę komputerów stacjonarnych . Nowe komputery umożliwiły użytkownikom korzystanie z arkuszy kalkulacyjnych, takich jak Lotus 1-2-3 i oprogramowania bazodanowego, takiego jak dBASE . Produkt dBASE był lekki i łatwy do zrozumienia dla każdego użytkownika komputera po wyjęciu z pudełka. C. Wayne Ratliff , twórca dBASE, stwierdził: „dBASE różnił się od programów takich jak BASIC, C, FORTRAN i COBOL tym, że wykonano już wiele brudnej roboty. Manipulacja danymi jest wykonywana przez dBASE zamiast przez użytkownika, dzięki czemu może skoncentrować się na tym, co robi, zamiast grzebać w brudnych szczegółach otwierania, odczytywania i zamykania plików oraz zarządzania alokacją przestrzeni”. dBASE był jednym z najlepiej sprzedających się tytułów oprogramowania w latach 80-tych i wczesnych 90-tych.

lata 90., obiektowe

Lata 90., wraz z rozwojem programowania obiektowego , przyniosły wzrost sposobu obsługi danych w różnych bazach danych. Programiści i projektanci zaczęli traktować dane w swoich bazach danych jako obiekty . Oznacza to, że jeśli dane osoby znajdowały się w bazie danych, atrybuty tej osoby, takie jak adres, numer telefonu i wiek, uważano teraz za należące do tej osoby, a nie za dane obce. Dzięki temu relacje między danymi są relacjami do obiektów i ich atrybutów, a nie do poszczególnych pól. Termin „ niedopasowanie impedancji obiektowo-relacyjnej ” opisuje niedogodność tłumaczenia między zaprogramowanymi obiektami a tabelami bazy danych. Obiektowe bazy danych i obiektowo-relacyjne bazy danych próbują rozwiązać ten problem, dostarczając język zorientowany obiektowo (czasem jako rozszerzenie SQL), którego programiści mogą używać jako alternatywy dla czysto relacyjnego SQL. Po stronie programowania, biblioteki znane jako mapowania obiektowo-relacyjne (ORM) próbują rozwiązać ten sam problem.

2000s, NoSQL i NewSQL

Bazy danych XML to rodzaj ustrukturyzowanej bazy danych zorientowanej na dokumenty, która umożliwia wykonywanie zapytań na podstawie atrybutów dokumentów XML . Bazy danych XML są najczęściej używane w aplikacjach, w których dane są wygodnie przeglądane jako zbiór dokumentów o strukturze, od bardzo elastycznej do bardzo sztywnej: przykłady obejmują artykuły naukowe, patenty, zeznania podatkowe i akta osobowe.

Bazy danych NoSQL są często bardzo szybkie, nie wymagają stałych schematów tabel, unikają operacji łączenia poprzez przechowywanie zdenormalizowanych danych i są zaprojektowane do skalowania w poziomie .

W ostatnich latach istnieje duże zapotrzebowanie na masowo rozproszone bazy danych o wysokiej tolerancji partycji, ale zgodnie z twierdzeniem CAP niemożliwe jest , aby system rozproszony zapewniał jednocześnie spójność , dostępność i gwarantowaną tolerancję partycji. System rozproszony może jednocześnie spełnić dowolne dwie z tych gwarancji, ale nie wszystkie trzy. Z tego powodu wiele baz danych NoSQL używa tak zwanej spójności ostatecznej, aby zapewnić zarówno gwarancję dostępności, jak i tolerancji partycji przy zmniejszonym poziomie spójności danych.

NewSQL to klasa nowoczesnych relacyjnych baz danych, która ma na celu zapewnienie takiej samej skalowalnej wydajności systemów NoSQL dla obciążeń przetwarzania transakcji online (odczyt-zapis), przy jednoczesnym użyciu SQL i zachowaniu gwarancji ACID tradycyjnego systemu bazodanowego.

Przypadków użycia

Bazy danych służą do wspierania wewnętrznych operacji organizacji oraz do wspierania interakcji online z klientami i dostawcami (patrz Oprogramowanie dla przedsiębiorstw ).

Bazy danych służą do przechowywania informacji administracyjnych i bardziej specjalistycznych danych, takich jak dane inżynierskie lub modele ekonomiczne. Przykłady obejmują komputerowe systemy biblioteczne, systemy rezerwacji lotów , komputerowe systemy inwentaryzacji części oraz wiele systemów zarządzania treścią, które przechowują witryny internetowe jako zbiory stron internetowych w bazie danych.

Klasyfikacja

Jednym ze sposobów klasyfikacji baz danych jest rodzaj ich zawartości, na przykład: obiekty bibliograficzne , tekstowe, statystyczne lub multimedialne. Innym sposobem jest ich obszar zastosowania, na przykład: księgowość, kompozycje muzyczne, filmy, bankowość, produkcja lub ubezpieczenia. Trzeci sposób to aspekt techniczny, taki jak struktura bazy danych lub typ interfejsu. W tej sekcji wymieniono kilka przymiotników używanych do scharakteryzowania różnych rodzajów baz danych.

- Bazy danych w pamięci to baza danych, która znajduje się głównie w pamięci głównej , ale jest zazwyczaj kopii zapasowej przez nieulotną pamięć komputerowa. Bazy danych pamięci operacyjnej są szybsze niż bazy dyskowe i dlatego są często używane tam, gdzie czas odpowiedzi ma krytyczne znaczenie, na przykład w urządzeniach sieci telekomunikacyjnych.

- Aktywna baza danych zawiera architekturę zdarzeniami, które mogą reagować na sytuację zarówno wewnątrz i na zewnątrz bazy danych. Możliwe zastosowania obejmują monitorowanie bezpieczeństwa, alarmowanie, gromadzenie statystyk i autoryzację. Wiele baz danych udostępnia aktywne funkcje bazy danych w postaci wyzwalaczy bazy danych .

- Chmura baza opiera się na chmurze technologii . Zarówno baza danych, jak i większość DBMS znajduje się zdalnie, „w chmurze”, podczas gdy jej aplikacje są zarówno opracowywane przez programistów, jak i później utrzymywane i używane przez użytkowników końcowych za pośrednictwem przeglądarki internetowej i otwartych interfejsów API .

- Hurtownie danych archiwizują dane z operacyjnych baz danych, a często ze źródeł zewnętrznych, takich jak firmy badawcze. Hurtownia staje się centralnym źródłem danych dla menedżerów i innych użytkowników końcowych, którzy mogą nie mieć dostępu do danych operacyjnych. Na przykład dane sprzedaży mogą być agregowane do sum tygodniowych i konwertowane z wewnętrznych kodów produktów w celu użycia kodów UPC , aby można je było porównać z danymi ACNielsen . Niektóre podstawowe i istotne elementy hurtowni danych obejmują wyodrębnianie, analizowanie i wydobywanie danych, przekształcanie, ładowanie i zarządzanie danymi w celu udostępnienia ich do dalszego wykorzystania.

- Dedukcyjne bazy danych kombajny logika programowania z relacyjnej bazy danych.

- Rozproszona baza danych jest taki, w którym zarówno dane i DBMS obejmować wiele komputerów.

- Bazie dokument zorientowanych jest przeznaczony do przechowywania, pobierania i zarządzania informacjami dokument zorientowanych, lub pół skonstruowane,. Bazy danych zorientowane na dokumenty to jedna z głównych kategorii baz danych NoSQL.

- Wbudowana baza danych systemu jest DBMS, który jest ściśle zintegrowany z oprogramowaniem aplikacji, które wymagają dostępu do przechowywanych danych w taki sposób, że DBMS jest ukryty z końcowych użytkowników aplikacji i wymaga niewiele lub nie bieżącej konserwacji.

- Bazy danych użytkowników końcowych składają się z danych opracowanych przez indywidualnych użytkowników końcowych. Przykładami są zbiory dokumentów, arkuszy kalkulacyjnych, prezentacji, multimediów i innych plików. Istnieje kilka produktów obsługujących takie bazy danych. Niektóre z nich są znacznie prostsze niż pełnoprawne DBMS, z bardziej elementarną funkcjonalnością DBMS.

- Stowarzyszony system baz danych składa się z kilku odrębnych baz danych, każda z własnymi DBMS. Jest obsługiwany jako pojedyncza baza danych przez sfederowany system zarządzania bazami danych (FDBMS), który w przejrzysty sposób integruje wiele autonomicznych DBMS, prawdopodobnie różnych typów (w takim przypadku byłby to również heterogeniczny system baz danych ) i zapewnia im zintegrowany widok koncepcyjny .

- Czasami termin multibaza danych jest używany jako synonim sfederowanej bazy danych, chociaż może odnosić się do mniej zintegrowanej (np. bez FDBMS i zarządzanego zintegrowanego schematu) grupy baz danych, które współpracują w ramach jednej aplikacji. W takim przypadku do dystrybucji używane jest zazwyczaj oprogramowanie pośredniczące , które zazwyczaj obejmuje protokół zatwierdzania atomowego (ACP), np. protokół zatwierdzania dwufazowego , który umożliwia rozproszone (globalne) transakcje w uczestniczących bazach danych.

- Bazie wykres jest rodzajem bazy NoSQL który wykorzystuje struktury grafu z węzłami, krawędzi i właściwości do reprezentowania i przechowywania informacji. Ogólne bazy danych wykresów, które mogą przechowywać dowolny wykres, różnią się od wyspecjalizowanych baz danych wykresów, takich jak triplestore i sieciowe bazy danych .

- Tablica DBMS jest rodzajem NoSQL DBMS, który pozwala na modelowanie, przechowywanie i odzyskiwanie (zazwyczaj duże) wielowymiarowych tablic , takie jak zdjęcia satelitarne oraz wyjście symulacji klimatycznych.

- W hipertekstowej lub hipermedialnej bazie danych każde słowo lub fragment tekstu reprezentujący obiekt, np. inny fragment tekstu, artykuł, obraz lub film, może być połączony z tym obiektem. Hipertekstowe bazy danych są szczególnie przydatne do organizowania dużych ilości rozproszonych informacji. Na przykład przydają się do organizowania encyklopedii online , w których użytkownicy mogą wygodnie przeskakiwać po tekście. Sieć WWW jest zatem dużą, rozproszoną bazą danych hipertekstowych.

- Baza wiedzy (w skrócie KB , KB lub Δ) jest specjalnym rodzajem bazy danych do zarządzania wiedzą , zapewniając środki do komputerowego gromadzenia, organizacji i pobierania z wiedzy . Również zbiór danych reprezentujących problemy wraz z ich rozwiązaniami i związanymi z nimi doświadczeniami.

- Mobilna baza danych może być prowadzona albo zsynchronizowane z mobilnego urządzenia komputerowego.

- Operacyjne bazy danych przechowują szczegółowe dane o działalności organizacji. Zwykle przetwarzają stosunkowo duże ilości aktualizacji przy użyciu transakcji . Przykłady obejmują bazy danych klientów, które rejestrują informacje kontaktowe, kredytowe i demograficzne klientów firmy, bazy danych personelu, które przechowują informacje, takie jak wynagrodzenie, świadczenia, dane dotyczące umiejętności pracowników, systemy planowania zasobów przedsiębiorstwa , które rejestrują szczegóły dotyczące składników produktów, zapasów części i finansów bazy danych, które śledzą pieniądze organizacji, księgowość i transakcje finansowe.

- Równoległa baza danych ma na celu poprawę wydajności poprzez parallelization dla zadań, takich jak ładowanie danych, budowanie indeksów i oceniających zapytań.

- Główne równoległe architektury DBMS, które są indukowane przez podstawową architekturę sprzętową, to:

- Architektura pamięci współdzielonej , w której wiele procesorów współdzieli główną przestrzeń pamięci, a także inne miejsca do przechowywania danych.

- Architektura dysku współdzielonego , w której każda jednostka przetwarzania (zazwyczaj składająca się z wielu procesorów) ma własną pamięć główną, ale wszystkie jednostki współdzielą drugą pamięć.

- Architektura typu „shared-nothing” , w której każda jednostka przetwarzania ma własną pamięć główną i inną pamięć masową.

- Główne równoległe architektury DBMS, które są indukowane przez podstawową architekturę sprzętową, to:

- Probabilistyczne bazy danych wykorzystują logikę rozmytą do wyciągania wniosków z nieprecyzyjnych danych.

- Bazy danych czasu rzeczywistego przetwarzają transakcje wystarczająco szybko, aby wynik mógł wrócić i zostać natychmiast przywrócony.

- Baza danych przestrzennych może przechowywać dane z wielowymiarowych funkcji. Zapytania dotyczące takich danych obejmują zapytania dotyczące lokalizacji, np. „Gdzie jest najbliższy hotel w mojej okolicy?”.

- Bazie czasowy ma wbudowany aspektów czasowych, na przykład czasowego modelu danych i czasową wersję SQL . Dokładniej, aspekty czasowe zazwyczaj obejmują czas ważności i czas transakcji.

- Bazie terminologia zorientowanych opiera się na bazie obiektowego , często dostosowane do konkretnej dziedzinie.

- Niestrukturalnych danych baza danych jest przeznaczona do sklepu w zarządzaniu i chronionej drodze różne przedmioty, które nie mieszczą się naturalnie i wygodnie we wspólnych baz danych. Może obejmować wiadomości e-mail, dokumenty, dzienniki, obiekty multimedialne itp. Nazwa może wprowadzać w błąd, ponieważ niektóre obiekty mogą być wysoce ustrukturyzowane. Jednak cała możliwa kolekcja obiektów nie pasuje do wstępnie zdefiniowanej struktury strukturalnej. Większość istniejących DBMS obsługuje teraz nieustrukturyzowane dane na różne sposoby i pojawiają się nowe dedykowane DBMS.

System zarządzania bazą danych

Connolly i Begg definiują system zarządzania bazami danych (DBMS) jako „system oprogramowania, który umożliwia użytkownikom definiowanie, tworzenie, utrzymywanie i kontrolowanie dostępu do bazy danych”. Przykładami DBMS są MySQL , PostgreSQL , Microsoft SQL Server , Oracle Database i Microsoft Access .

Akronim DBMS jest czasem rozszerzany w celu wskazania bazowego modelu bazy danych , przy czym RDBMS oznacza relacyjny , OODBMS obiektowy (zorientowany), a ORDBMS model obiektowo-relacyjny . Inne rozszerzenia mogą wskazywać na inne cechy, takie jak DDBMS dla rozproszonych systemów zarządzania bazami danych.

Funkcjonalność zapewniana przez DBMS może się znacznie różnić. Podstawową funkcjonalnością jest przechowywanie, pobieranie i aktualizacja danych. Codd zaproponował następujące funkcje i usługi, które powinien zapewniać pełnoprawny system DBMS ogólnego przeznaczenia:

- Przechowywanie, wyszukiwanie i aktualizacja danych

- Dostępny dla użytkownika katalog lub słownik danych opisujący metadane

- Obsługa transakcji i współbieżności

- Udogodnienia umożliwiające odzyskanie bazy danych w przypadku jej uszkodzenia

- Wsparcie dla autoryzacji dostępu i aktualizacji danych

- Uzyskaj dostęp do wsparcia ze zdalnych lokalizacji

- Wymuszanie ograniczeń w celu zapewnienia, że dane w bazie danych są zgodne z określonymi zasadami

Ogólnie można się również spodziewać, że DBMS zapewni zestaw narzędzi do takich celów, jakie mogą być konieczne do skutecznego administrowania bazą danych, w tym narzędzia do importu, eksportu, monitorowania, defragmentacji i analizy. Podstawowa część DBMS współdziałająca między bazą danych a interfejsem aplikacji, czasami nazywana silnikiem bazy danych .

Często DBMS mają parametry konfiguracyjne, które mogą być dostrajane statycznie i dynamicznie, na przykład maksymalna ilość pamięci głównej na serwerze, z której może korzystać baza danych. Trend polega na minimalizowaniu ilości ręcznej konfiguracji, a w przypadku takich przypadków, jak wbudowane bazy danych, najważniejsza jest potrzeba zerowej administracji.

Duże, duże przedsiębiorstwa DBMS mają tendencję do zwiększania rozmiaru i funkcjonalności, a ich rozwój może wymagać tysięcy ludzkich lat pracy.

Wczesny system DBMS dla wielu użytkowników pozwalał zazwyczaj tylko na to, aby aplikacja znajdowała się na tym samym komputerze z dostępem za pośrednictwem terminali lub oprogramowania do emulacji terminala. Architektura klient-serwer była rozwinięciem, w którym aplikacja znajdowała się na pulpicie klienta, a baza danych na serwerze umożliwiająca dystrybucję przetwarzania. Przekształciło się to w architekturę wielowarstwową obejmującą serwery aplikacji i serwery internetowe z interfejsem użytkownika końcowego za pośrednictwem przeglądarki internetowej z bazą danych podłączoną tylko bezpośrednio do sąsiedniej warstwy.

DBMS ogólnego przeznaczenia zapewni publiczne interfejsy programowania aplikacji (API) i opcjonalnie procesor dla języków baz danych, takich jak SQL, aby umożliwić pisanie aplikacji w celu interakcji z bazą danych. DBMS specjalnego przeznaczenia może korzystać z prywatnego API i być specjalnie dostosowany i powiązany z pojedynczą aplikacją. Na przykład system poczty e-mail wykonujący wiele funkcji ogólnego systemu DBMS, takich jak wstawianie wiadomości, usuwanie wiadomości, obsługa załączników, przeglądanie listy zablokowanych, kojarzenie wiadomości z adresem e-mail itd. Jednak te funkcje są ograniczone do tego, co jest wymagane do obsługi e-mail.

Podanie

Zewnętrzna interakcja z bazą danych będzie odbywać się za pośrednictwem aplikacji, która łączy się z DBMS. Może to być narzędzie bazy danych, które umożliwia użytkownikom wykonywanie zapytań SQL tekstowo lub graficznie, aż po witrynę internetową, która wykorzystuje bazę danych do przechowywania i wyszukiwania informacji.

Interfejs programu aplikacji

Programista będzie kodować interakcji z bazą danych (czasem określane jako źródła danych ) poprzez interfejs programowania aplikacji (API) lub za pomocą języka bazy danych . Konkretny wybrany interfejs API lub język będzie musiał być obsługiwany przez DBMS, możliwe pośrednio za pośrednictwem preprocesora lub interfejsu pomostowego. Niektóre API mają być niezależne od bazy danych, powszechnie znanym przykładem jest ODBC . Inne popularne API to JDBC i ADO.NET .

Języki baz danych

Języki baz danych to języki specjalnego przeznaczenia, które umożliwiają wykonanie jednego lub więcej z następujących zadań, czasami rozróżnianych jako podjęzyki :

- Język kontroli danych (DCL) – kontroluje dostęp do danych;

- Język definicji danych (DDL) – definiuje typy danych, takie jak tworzenie, zmienianie lub usuwanie tabel oraz relacje między nimi;

- Język manipulacji danymi (DML) – wykonuje zadania takie jak wstawianie, aktualizowanie lub usuwanie wystąpień danych;

- Język zapytań o dane (DQL) – umożliwia wyszukiwanie informacji i obliczanie uzyskanych informacji.

Języki baz danych są specyficzne dla określonego modelu danych. Godne uwagi przykłady obejmują:

- SQL łączy role definicji danych, manipulacji danymi i zapytania w jednym języku. Był to jeden z pierwszych komercyjnych języków modelu relacyjnego, chociaż pod pewnymi względami odbiega od modelu relacyjnego opisanego przez Codda (np. można uporządkować wiersze i kolumny tabeli). SQL stał się standardem Amerykańskiego Narodowego Instytutu Normalizacyjnego (ANSI) w 1986 roku oraz Międzynarodowej Organizacji Normalizacyjnej (ISO) w 1987 roku. relacyjne DBMS.

- OQL to standard języka modelu obiektowego (od Object Data Management Group ). Wpłynęło to na projekt niektórych nowszych języków zapytań, takich jak JDOQL i EJB QL .

- XQuery to standardowy język zapytań XML zaimplementowany przez systemy baz danych XML, takie jak MarkLogic i eXist , przez relacyjne bazy danych z obsługą XML, takie jak Oracle i DB2, a także przez procesory XML w pamięci, takie jak Saxon .

- SQL/XML łączy XQuery z SQL.

Język bazy danych może również zawierać funkcje, takie jak:

- Specyficzna dla DBMS konfiguracja i zarządzanie silnikiem pamięci masowej

- Obliczenia służące do modyfikowania wyników zapytań, takie jak liczenie, sumowanie, uśrednianie, sortowanie, grupowanie i odsyłanie

- Egzekwowanie ograniczeń (np. w samochodowej bazie danych, dopuszczanie tylko jednego typu silnika na samochód)

- Wersja interfejsu programowania aplikacji języka zapytań, dla wygody programisty

Składowanie

Przechowywanie bazy danych to kontener fizycznej materializacji bazy danych. Składa się z wewnętrzną (fizycznego) poziom w architekturze baz danych. Zawiera również wszystkie potrzebne informacje (np. metadane , „dane o danych” i wewnętrzne struktury danych ) do rekonstrukcji poziomu koncepcyjnego i zewnętrznego z poziomu wewnętrznego w razie potrzeby. Umieszczanie danych w trwałym magazynie jest zwykle obowiązkiem silnika bazy danych, czyli „silnika pamięci”. Mimo że system DBMS zwykle uzyskuje dostęp do niego za pośrednictwem bazowego systemu operacyjnego (i często używa systemów plików systemów operacyjnych jako elementów pośrednich w układzie pamięci), właściwości pamięci masowej i ustawienia konfiguracyjne są niezwykle ważne dla wydajnego działania systemu DBMS, a zatem są ściśle utrzymywane przez administratorzy baz danych. DBMS, podczas pracy, zawsze ma swoją bazę danych znajdującą się w kilku typach pamięci (np. pamięć i pamięć zewnętrzna). Dane bazy danych i dodatkowe potrzebne informacje, możliwie w bardzo dużych ilościach, są kodowane w bitach. Dane zazwyczaj znajdują się w pamięci w strukturach, które wyglądają zupełnie inaczej niż wygląd danych na poziomie koncepcyjnym i zewnętrznym, ale w sposób, który próbuje zoptymalizować (najlepszą możliwą) rekonstrukcję tych poziomów, gdy jest to potrzebne użytkownikom i programom co do obliczania dodatkowych rodzajów potrzebnych informacji z danych (np. podczas odpytywania bazy danych).

Niektóre DBMS obsługują określanie, które kodowanie znaków zostało użyte do przechowywania danych, więc w tej samej bazie danych można używać wielu kodowań.

Różne niskopoziomowe struktury pamięci masowej bazy danych są używane przez aparat pamięci masowej do serializacji modelu danych, dzięki czemu można go zapisać na wybranym nośniku. Techniki, takie jak indeksowanie, mogą służyć do poprawy wydajności. Konwencjonalna pamięć masowa jest zorientowana na wiersze, ale istnieją również bazy danych zorientowane na kolumny i korelacji .

Zmaterializowane widoki

Często w celu zwiększenia wydajności stosuje się nadmiarowość pamięci masowej. Typowym przykładem jest przechowywanie widoków zmaterializowanych , które składają się z często potrzebnych widoków zewnętrznych lub wyników zapytań. Przechowywanie takich widoków pozwala zaoszczędzić na kosztownym przetwarzaniu ich za każdym razem, gdy są potrzebne. Wadami widoków zmaterializowanych są koszty związane z aktualizacją ich w celu utrzymania ich synchronizacji z oryginalnie zaktualizowanymi danymi bazy danych oraz koszt nadmiarowości pamięci masowej.

Replikacja

Czasami w bazie danych stosuje się nadmiarowość pamięci masowej przez replikację obiektów bazy danych (z jedną lub większą liczbą kopii) w celu zwiększenia dostępności danych (zarówno w celu poprawy wydajności jednoczesnego dostępu wielu użytkowników końcowych do tego samego obiektu bazy danych, jak i zapewnienia odporności w przypadku częściowej awarii rozproszona baza danych). Aktualizacje replikowanego obiektu muszą być synchronizowane między kopiami obiektów. W wielu przypadkach replikowana jest cała baza danych.

Bezpieczeństwo

Bezpieczeństwo bazy danych zajmuje się wszystkimi różnymi aspektami ochrony zawartości bazy danych, jej właścicieli i użytkowników. Obejmuje ona ochronę przed zamierzonym nieautoryzowanym użyciem bazy danych, po niezamierzony dostęp do bazy danych przez nieuprawnione podmioty (np. osobę lub program komputerowy).

Kontrola dostępu do bazy danych zajmuje się kontrolowaniem, kto (osoba lub określony program komputerowy) ma dostęp do jakich informacji w bazie danych. Informacje mogą obejmować określone obiekty bazy danych (np. typy rekordów, określone rekordy, struktury danych), pewne obliczenia dotyczące pewnych obiektów (np. typy zapytań lub określone zapytania) lub wykorzystanie określonych ścieżek dostępu do tych pierwszych (np. użycie określonych indeksów lub inne struktury danych w celu uzyskania dostępu do informacji). Kontrole dostępu do bazy danych są ustalane przez specjalnie upoważniony (przez właściciela bazy danych) personel, który korzysta z dedykowanych, chronionych interfejsów DBMS.

Może to być zarządzane bezpośrednio na zasadzie indywidualnej lub poprzez przypisanie osób i uprawnień do grup lub (w najbardziej rozbudowanych modelach) poprzez przypisanie osób i grup do ról, którym następnie przyznaje się uprawnienia. Bezpieczeństwo danych uniemożliwia nieautoryzowanym użytkownikom przeglądanie lub aktualizowanie bazy danych. Używając haseł, użytkownicy mają dostęp do całej bazy danych lub jej podzbiorów zwanych „podschematami”. Na przykład baza danych pracowników może zawierać wszystkie dane o pojedynczym pracowniku, ale jedna grupa użytkowników może być upoważniona do przeglądania tylko danych płacowych, podczas gdy inni mogą mieć dostęp tylko do historii pracy i danych medycznych. Jeżeli SZBD umożliwia interaktywne wprowadzanie i aktualizowanie bazy danych oraz jej odpytywanie, ta możliwość pozwala na zarządzanie osobistymi bazami danych.

Bezpieczeństwo danych ogólnie dotyczy ochrony określonych porcji danych, zarówno fizycznej (tj. przed uszkodzeniem, zniszczeniem lub usunięciem; np. zob. bezpieczeństwo fizyczne ), jak i ich interpretacją lub ich części w celu uzyskania znaczących informacji (np. przez patrzenie na ciągi bitów, które zawierają, i zawieranie konkretnych ważnych numerów kart kredytowych, np. patrz szyfrowanie danych ).

Rejestrowanie zmian i dostępu rejestruje, kto uzyskał dostęp do jakich atrybutów, co zostało zmienione i kiedy zostało to zmienione. Usługi rejestrowania pozwalają na późniejszy audyt śledczy bazy danych poprzez prowadzenie rejestru zdarzeń i zmian dostępu. Czasami kod na poziomie aplikacji jest używany do rejestrowania zmian zamiast pozostawiania ich w bazie danych. Monitorowanie można skonfigurować w celu wykrycia naruszeń bezpieczeństwa.

Transakcje i współbieżność

Transakcje bazodanowe mogą być wykorzystane do wprowadzenia pewnego poziomu odporności na awarie i integralności danych po odzyskaniu danych po awarii . Transakcja bazy danych to jednostka pracy, zazwyczaj zawierająca szereg operacji na bazie danych (np. odczytanie obiektu bazy danych, zapis, uzyskanie blokady itp.), abstrakcja obsługiwana w bazie danych, a także w innych systemach. Każda transakcja ma dobrze zdefiniowane granice pod względem tego, które wykonania programu/kodu są zawarte w tej transakcji (określone przez programistę transakcji za pomocą specjalnych poleceń transakcyjnych).

Akronim ACID opisuje kilka idealnych właściwości transakcji bazy danych: niepodzielność , spójność , izolacja i trwałość .

Migracja

Baza danych zbudowana z jednego SZBD nie jest przenośna do innego SZBD (tj. inny SZBD nie może jej uruchomić). Jednak w niektórych sytuacjach pożądana jest migracja bazy danych z jednego DBMS do drugiego. Powody są przede wszystkim ekonomiczne (różne DBMS mogą mieć różne całkowite koszty posiadania lub TCO), funkcjonalne i operacyjne (różne DBMS mogą mieć różne możliwości). Migracja obejmuje przekształcenie bazy danych z jednego typu DBMS na inny. Transformacja powinna zachować (jeśli to możliwe) nienaruszoną aplikację związaną z bazą danych (tj. wszystkie powiązane programy aplikacyjne). W związku z tym podczas transformacji należy zachować konceptualny i zewnętrzny poziom architektury bazy danych. Może być pożądane, aby zachowane zostały również niektóre aspekty wewnętrznego poziomu architektury. Złożona lub duża migracja bazy danych może być sama w sobie skomplikowanym i kosztownym (jednorazowym) projektem, co należy wziąć pod uwagę przy podejmowaniu decyzji o migracji. Dzieje się tak pomimo faktu, że mogą istnieć narzędzia ułatwiające migrację między określonymi DBMS. Zazwyczaj dostawca DBMS zapewnia narzędzia ułatwiające importowanie baz danych z innych popularnych DBMS.

Budowa, konserwacja i tuning

Po zaprojektowaniu bazy danych dla aplikacji kolejnym etapem jest budowa bazy danych. Zazwyczaj do tego celu można wybrać odpowiedni system DBMS ogólnego przeznaczenia. DBMS zapewnia potrzebne interfejsy użytkownika do wykorzystania przez administratorów baz danych w celu zdefiniowania struktur danych potrzebnych aplikacji w ramach odpowiedniego modelu danych DBMS. Inne interfejsy użytkownika służą do wybierania wymaganych parametrów DBMS (takich jak związane z bezpieczeństwem, parametry alokacji pamięci itp.).

Gdy baza danych jest gotowa (zdefiniowane są wszystkie jej struktury danych i inne potrzebne komponenty), zwykle jest ona zapełniana danymi początkowymi aplikacji (inicjalizacja bazy danych, która zwykle jest odrębnym projektem; w wielu przypadkach przy użyciu wyspecjalizowanych interfejsów DBMS obsługujących wstawianie zbiorcze) przed czyniąc go operacyjnym. W niektórych przypadkach baza danych zaczyna działać po opróżnieniu danych aplikacji, a dane są gromadzone podczas jej działania.

Po utworzeniu, zainicjowaniu i wypełnieniu bazy danych należy ją konserwować. Różne parametry bazy danych mogą wymagać zmiany, a baza danych może wymagać dostrojenia ( dostrojenia ) w celu uzyskania lepszej wydajności; Struktury danych aplikacji mogą być zmieniane lub dodawane, nowe powiązane programy aplikacji mogą być napisane w celu zwiększenia funkcjonalności aplikacji itp.

Kopia zapasowa i przywracanie

Czasami pożądane jest przywrócenie bazy danych do poprzedniego stanu (z wielu powodów, np. gdy baza danych zostanie znaleziona uszkodzona z powodu błędu oprogramowania lub jeśli została zaktualizowana z błędnymi danymi). Aby to osiągnąć, operacja tworzenia kopii zapasowej jest wykonywana okazjonalnie lub w sposób ciągły, gdzie każdy pożądany stan bazy danych (tj. wartości jej danych i ich osadzenie w strukturach danych bazy danych) jest przechowywany w dedykowanych plikach kopii zapasowych (istnieje wiele technik, które skutecznie to robią). Gdy administrator bazy danych zdecyduje o przywróceniu bazy danych do tego stanu (np. przez określenie tego stanu w żądanym momencie, w którym baza danych była w tym stanie), pliki te są używane do przywrócenia tego stanu.

Analiza statyczna

Techniki analizy statycznej do weryfikacji oprogramowania można zastosować również w scenariuszu języków zapytań. W szczególności, * Abstrakcyjna struktura interpretacji została rozszerzona na dziedzinę języków zapytań dla relacyjnych baz danych jako sposób na wsparcie technik aproksymacji dźwięku. Semantykę języków zapytań można dostroić zgodnie z odpowiednią abstrakcją konkretnej dziedziny danych. Abstrakcja systemu relacyjnych baz danych ma wiele interesujących zastosowań, w szczególności dla celów bezpieczeństwa, takich jak drobnoziarnista kontrola dostępu, znak wodny itp.

Różne funkcje

Inne funkcje DBMS mogą obejmować:

- Logi bazy danych – Pomaga to w prowadzeniu historii wykonywanych funkcji.

- Komponent graficzny do tworzenia wykresów i wykresów, zwłaszcza w systemie hurtowni danych.

- Optymalizator zapytań — wykonuje optymalizację zapytań dla każdego zapytania, aby wybrać wydajny plan zapytania (częściową kolejność (drzewo) operacji), które mają zostać wykonane w celu obliczenia wyniku zapytania. Może być specyficzny dla konkretnego aparatu pamięci masowej.

- Narzędzia lub punkty zaczepienia do projektowania baz danych, programowania aplikacji, konserwacji programów aplikacji, analizy i monitorowania wydajności bazy danych, monitorowania konfiguracji bazy danych, konfiguracji sprzętu DBMS (DBMS i powiązana baza danych może obejmować komputery, sieci i jednostki pamięci) oraz powiązane mapowanie baz danych (szczególnie dla rozproszony DBMS), alokacja pamięci masowej i monitorowanie układu bazy danych, migracja pamięci masowej itp.

Coraz częściej pojawia się zapotrzebowanie na pojedynczy system, który zawiera wszystkie te podstawowe funkcje w ramach tej samej struktury kompilacji, testowania i wdrażania na potrzeby zarządzania bazami danych i kontroli źródła. Zapożyczając się z innych rozwiązań w branży oprogramowania, niektóre oferują takie oferty, jak „ DevOps dla bazy danych”.

Projektowanie i modelowanie

Pierwszym zadaniem projektanta bazy danych jest stworzenie koncepcyjnego modelu danych, który odzwierciedla strukturę informacji przechowywanych w bazie danych. Powszechnym podejściem do tego jest opracowanie modelu encji i relacji , często za pomocą narzędzi do rysowania. Innym popularnym podejściem jest Unified Modeling Language . Skuteczny model danych będzie dokładnie odzwierciedlał możliwy stan modelowanego świata zewnętrznego: na przykład, jeśli ludzie mogą mieć więcej niż jeden numer telefonu, umożliwi to przechwycenie tych informacji. Zaprojektowanie dobrego koncepcyjnego modelu danych wymaga dobrego zrozumienia domeny aplikacji; zazwyczaj wiąże się to z zadawaniem głębokich pytań dotyczących rzeczy, które interesują organizację, na przykład „czy klient może być również dostawcą?” lub „jeśli produkt jest sprzedawany w dwóch różnych opakowaniach, czy jest to ten sam produkt, czy różne produkty? ” lub „jeśli samolot leci z Nowego Jorku do Dubaju przez Frankfurt, to jeden lot czy dwa (a może nawet trzy)?”. Odpowiedzi na te pytania ustalają definicje terminologii stosowanej dla podmiotów (klientów, produktów, lotów, segmentów lotów) oraz ich relacji i atrybutów.

Tworzenie koncepcyjnego modelu danych czasami wiąże się z danymi wejściowymi z procesów biznesowych lub analizą przepływu pracy w organizacji. Może to pomóc w ustaleniu, jakie informacje są potrzebne w bazie danych, a co można pominąć. Na przykład może pomóc przy podejmowaniu decyzji, czy baza danych musi przechowywać dane historyczne, a także dane bieżące.

Po opracowaniu koncepcyjnego modelu danych, z którego użytkownicy są zadowoleni, następnym etapem jest przełożenie go na schemat, który implementuje odpowiednie struktury danych w bazie danych. Proces ten jest często nazywany logicznym projektowaniem bazy danych, a wynikiem jest logiczny model danych wyrażony w formie schematu. Podczas gdy konceptualny model danych jest (przynajmniej teoretycznie) niezależny od wyboru technologii bazy danych, logiczny model danych będzie wyrażony w kategoriach konkretnego modelu bazy danych obsługiwanego przez wybrany DBMS. (Terminy model danych i model bazy danych są często używane zamiennie, ale w tym artykule używamy modelu danych do projektowania określonej bazy danych, a modelu bazy danych do notacji modelowania używanej do wyrażenia tego projektu).

Najpopularniejszym modelem baz danych dla baz ogólnego przeznaczenia jest model relacyjny, a dokładniej model relacyjny reprezentowany przez język SQL. Proces tworzenia logicznego projektu bazy danych przy użyciu tego modelu wykorzystuje metodyczne podejście znane jako normalizacja . Celem normalizacji jest zapewnienie, że każdy elementarny „fakt” jest rejestrowany tylko w jednym miejscu, tak aby wstawienia, aktualizacje i usunięcia automatycznie zachowały spójność.

Ostatnim etapem projektowania bazy danych jest podjęcie decyzji wpływających na wydajność, skalowalność, odzyskiwanie, bezpieczeństwo itp., które zależą od konkretnego DBMS. Nazywa się to często fizycznym projektowaniem bazy danych , a wynikiem jest fizyczny model danych . Kluczowym celem na tym etapie jest niezależność danych , co oznacza, że decyzje podejmowane w celu optymalizacji wydajności powinny być niewidoczne dla użytkowników końcowych i aplikacji. Istnieją dwa rodzaje niezależności danych: fizyczna niezależność danych i logiczna niezależność danych. Projekt fizyczny jest napędzany głównie wymaganiami dotyczącymi wydajności i wymaga dobrej znajomości oczekiwanego obciążenia pracą i wzorców dostępu oraz głębokiego zrozumienia funkcji oferowanych przez wybrany DBMS.

Innym aspektem projektowania fizycznej bazy danych jest bezpieczeństwo. Obejmuje to zarówno definiowanie kontroli dostępu do obiektów bazy danych, jak i określanie poziomów bezpieczeństwa i metod dla samych danych.

Modele

Model bazy danych jest rodzajem modelu danych, który określa strukturę logiczną bazy danych i zasadniczo determinuje w którym manner dane mogą być przechowywane, zorganizowane i manipulować. Najpopularniejszym przykładem modelu bazy danych jest model relacyjny (lub aproksymacja relacyjnego SQL), który wykorzystuje format tabelaryczny.

Typowe logiczne modele danych dla baz danych obejmują:

- Bazy nawigacyjne

- Model relacyjny

- Model podmiot-relacja

- Model obiektowy

- Wzór dokumentu

- Model podmiot-atrybut-wartość

- Schemat gwiazdy

Obiektowo-relacyjna baza danych łączy dwie powiązane ze sobą struktury.

Fizyczne modele danych obejmują:

Inne modele to:

Wyspecjalizowane modele są zoptymalizowane dla poszczególnych typów danych:

Widoki zewnętrzne, koncepcyjne i wewnętrzne

System zarządzania bazą danych udostępnia trzy widoki danych bazy danych:

- Poziom zewnętrzny określa, jak każda grupa użytkowników końcowych postrzega organizację danych w bazie danych. Pojedyncza baza danych może mieć dowolną liczbę widoków na poziomie zewnętrznym.

- Poziom koncepcyjny łączy różne widoki zewnętrzne w zgodny widok globalny. Stanowi syntezę wszystkich widoków zewnętrznych. Jest to poza zakresem różnych użytkowników końcowych baz danych i jest raczej interesujące dla twórców aplikacji bazodanowych i administratorów baz danych.

- Poziom wewnętrzny (lub poziom fizyczny ) to wewnętrzna organizacja danych w DBMS. Dotyczy kosztów, wydajności, skalowalności i innych kwestii operacyjnych. Zajmuje się układem przechowywania danych przy użyciu struktur pamięci, takich jak indeksy, w celu zwiększenia wydajności. Czasami przechowuje dane poszczególnych widoków (widoki zmaterializowane ), obliczone z danych ogólnych, jeśli istnieje uzasadnienie wydajności dla takiej nadmiarowości. Równoważy wszystkie wymagania dotyczące wydajności widoków zewnętrznych, które mogą być sprzeczne, próbując zoptymalizować ogólną wydajność we wszystkich działaniach.

Chociaż zazwyczaj istnieje tylko jeden koncepcyjny (lub logiczny) i fizyczny (lub wewnętrzny) widok danych, może istnieć dowolna liczba różnych widoków zewnętrznych. Dzięki temu użytkownicy mogą zobaczyć informacje z bazy danych w sposób bardziej związany z biznesem niż z technicznego punktu widzenia przetwarzania. Na przykład dział finansowy firmy potrzebuje szczegółów płatności wszystkich pracowników w ramach wydatków firmy, ale nie potrzebuje szczegółów dotyczących pracowników, które są w interesie działu zasobów ludzkich . W związku z tym różne działy potrzebują różnych widoków bazy danych firmy.

Trójpoziomowa architektura bazy danych odnosi się do koncepcji niezależności danych, która była jedną z głównych początkowych sił napędowych modelu relacyjnego. Chodzi o to, aby zmiany dokonane na pewnym poziomie nie wpływały na widok na wyższym poziomie. Na przykład zmiany na poziomie wewnętrznym nie wpływają na aplikacje napisane przy użyciu interfejsów na poziomie koncepcyjnym, co zmniejsza wpływ wprowadzania zmian fizycznych w celu poprawy wydajności.

Widok koncepcyjny zapewnia poziom pośredni między wewnętrznym a zewnętrznym. Z jednej strony zapewnia wspólny widok bazy danych, niezależny od różnych zewnętrznych struktur widoku, az drugiej strony abstrahuje szczegóły dotyczące przechowywania lub zarządzania danymi (poziom wewnętrzny). W zasadzie każdy poziom, a nawet każdy widok zewnętrzny, można przedstawić za pomocą innego modelu danych. W praktyce zazwyczaj dany DBMS wykorzystuje ten sam model danych zarówno na poziomie zewnętrznym, jak i koncepcyjnym (np. model relacyjny). Poziom wewnętrzny, który jest ukryty wewnątrz DBMS i zależy od jego implementacji, wymaga innego poziomu szczegółowości i wykorzystuje własne typy typów struktur danych.

Rozdzielenie poziomów zewnętrznych , koncepcyjnych i wewnętrznych było główną cechą implementacji relacyjnych modeli baz danych, które dominują w bazach danych XXI wieku.

Badania

Technologia baz danych jest aktywnym tematem badawczym od lat 60. XX wieku, zarówno w środowisku akademickim , jak iw grupach firm badawczo-rozwojowych (np. IBM Research ). Działalność badawcza obejmuje teorię i rozwój prototypów . Godne uwagi tematy badawcze obejmowały modele , koncepcję transakcji atomowych i powiązane techniki kontroli współbieżności , języki zapytań i metody optymalizacji zapytań , RAID i wiele innych.

Obszar badawczy baz danych posiada kilka dedykowanych czasopismach naukowych (na przykład ACM Transactions on Database Systems -TODS, danych i wiedzy Inżynierii -DKE) oraz rocznych konferencji (np ACM SIGMOD , ACM strąki , VLDB , IEEE ICDE).

Zobacz też

- Porównanie narzędzi bazodanowych

- Porównanie systemów zarządzania obiektowymi bazami danych

- Porównanie systemów zarządzania obiektowo-relacyjnymi bazami danych

- Porównanie systemów zarządzania relacyjnymi bazami danych

- Hierarchia danych

- Baza danych

- Magazyn danych

- Teoria baz danych

- Testowanie baz danych

- Architektura zorientowana na bazę danych

- Baza danych w postaci plików płaskich

- Dziennik Zarządzania Bazą Danych

- Zbiór danych skoncentrowany na pytaniach

Uwagi

Bibliografia

Źródła

- Bachman, Charles W. (1973). "Programista jako Nawigator" . Komunikaty ACM . 16 (11): 653–658. doi : 10.1145/355611.362534 .

- Beynon-Davies, Paul (2003). Systemy baz danych (3rd ed.). Palgrave Macmillan. Numer ISBN 978-1403916013.

- Kaplica, Mike (2005). "Podstawy SQL" . Bazy danych . O.com. Zarchiwizowane z oryginału w dniu 22 lutego 2009 . Źródło 28 stycznia 2009 .

- Childs, David L. (1968a). „Opis mnogościowej struktury danych” (PDF) . Projekt CONCOMP (Badania nad konwersacyjnym wykorzystaniem komputerów) . Raport techniczny 3. Uniwersytet Michigan.

- Childs, David L. (1968b). „Wykonalność struktury danych mnogościowych: ogólna struktura oparta na odtworzonej definicji” (PDF) . Projekt CONCOMP (Badania nad konwersacyjnym wykorzystaniem komputerów) . Raport techniczny 6. Uniwersytet Michigan.

- Chong, Raul F.; Wang, Xiaomei; Dang, Michael; Śnieg, Dwaine R. (2007). „Wprowadzenie do DB2” . Zrozumienie DB2: Wizualne uczenie się na przykładach (wyd. 2). Numer ISBN 978-0131580183. Źródło 17 marca 2013 .

- Dorsz, Edgar F. (1970). „Relacyjny model danych dla dużych banków danych współdzielonych” (PDF) . Komunikaty ACM . 13 (6): 377–387. doi : 10.1145/362384.362685 . S2CID 207549016 .

- Connolly, Thomas M.; Begg, Carolyn E. (2014). Systemy baz danych – praktyczne podejście do wdrażania i zarządzania projektami (6th ed.). Osoba. Numer ISBN 978-1292061184.

- Data, CJ (2003). Wprowadzenie do systemów baz danych (wyd. 8). Osoba. Numer ISBN 978-0321197849.

- Halder, Raju; Cortesi, Agostino (2011). „Abstrakcyjna interpretacja języków zapytań bazy danych” (PDF) . Języki, systemy i struktury komputerowe . 38 (2): 123–157. doi : 10.1016/j.cl.2011.10.004 . ISSN 1477-8424 .

- Hershey, William; Easthope, Carol (1972). Teoretyczna mnogościowa struktura danych i język wyszukiwania . Wiosenna Wspólna Konferencja Komputerowa, maj 1972. ACM SIGIR Forum . 7 (4). s. 45-55. doi : 10.1145/1095495.1095500 .

- Nelson, Annę Fulcher; Nelson, William Harris Morehead (2001). Budowanie handlu elektronicznego: za pomocą konstrukcji internetowych baz danych . Sala Prezydencka. Numer ISBN 978-0201741308.

- North, Ken (10 marca 2010). „Zbiory, modele danych i niezależność danych” . Dr Dobb's . Zarchiwizowane od oryginału w dniu 24 października 2010 r.

- Tsitchizris, Dionysios C.; Łochowski, Fred H. (1982). Modele danych . Prentice-Hall. Numer ISBN 978-0131964280.

- Ullmana, Jeffreya; Widom, Jennifer (1997). Pierwszy kurs systemów baz danych . Prentice-Hall. Numer ISBN 978-0138613372.

- Wagner, Michael (2010), SQL/XML: 2006 – Ocena standardowego systemu danych banku danych , Diplomica Verlag, ISBN 978-3836696098

Dalsza lektura

- Ling Liu i Tamer M. Özsu (red.) (2009). " Encyclopedia of Database Systems , 4100, str. 60 illus. ISBN 978-0-387-49616-0 .

- Gray, J. i Reuter, A. Przetwarzanie transakcji: koncepcje i techniki , wydanie 1, Morgan Kaufmann Publishers, 1992.

- Kroenke, David M. i David J. Auer. Koncepcje bazy danych. 3. wyd. Nowy Jork: Prentice, 2007.

- Raghu Ramakrishnan i Johannes Gehrke , systemy zarządzania bazami danych

- Abraham Silberschatz , Henry F. Korth, S. Sudarshan, Koncepcje systemu baz danych

- Lightstone, S.; Teorey, T.; Nadeau, T. (2007). Fizyczny projekt bazy danych: przewodnik dla specjalistów ds. baz danych dotyczący wykorzystywania indeksów, widoków, pamięci masowej i nie tylko . Prasa Morgana Kaufmanna. Numer ISBN 978-0-12-369389-1.

- Teorey, T.; Lightstone, S. i Nadeau, T. Modelowanie i projektowanie bazy danych: Projektowanie logiczne , wydanie 4, Morgan Kaufmann Press, 2005. ISBN 0-12-685352-5

Zewnętrzne linki

- Rozszerzenie DB File – informacje o plikach z rozszerzeniem DB