Atak fałszowania - Spoofing attack

W kontekście bezpieczeństwa informacji , a zwłaszcza bezpieczeństwa sieci , atak spoofing to sytuacja, w której osoba lub program skutecznie identyfikuje się jako inna poprzez fałszowanie danych , aby uzyskać nieuprawnioną przewagę.

Podszywanie się i TCP/IP

Wiele protokołów w pakiecie TCP/IP nie zapewnia mechanizmów uwierzytelniania źródła lub miejsca docelowego wiadomości, co naraża je na ataki typu spoofing, gdy aplikacje nie podejmą dodatkowych środków ostrożności w celu zweryfikowania tożsamości hosta wysyłającego lub odbierającego. Spoofing IP i ARP spoofing w szczególności mogą być wykorzystywane do wykorzystywania ataków typu man-in-the-middle na hosty w sieci komputerowej . Ataki typu spoofing wykorzystujące protokoły pakietu TCP/IP można złagodzić za pomocą zapór ogniowych zdolnych do głębokiej inspekcji pakietów lub poprzez podjęcie działań w celu weryfikacji tożsamości nadawcy lub odbiorcy wiadomości.

Sfałszowanie strony polecającej

Niektóre strony internetowe, w szczególności płatne strony pornograficzne , umożliwiają dostęp do swoich materiałów tylko z określonych zatwierdzonych (login) stron. Jest to wymuszane przez sprawdzenie nagłówka referrer żądania HTTP . Ten nagłówek odsyłacza można jednak zmienić (znany jako „ spoofing odsyłający ” lub „ spoofing odsyłacza ”), umożliwiając użytkownikom uzyskanie nieautoryzowanego dostępu do materiałów.

Zatruwanie sieci wymiany plików

„ Podszywanie się ” może również odnosić się do właścicieli praw autorskich umieszczających zniekształcone lub niemożliwe do słuchania wersje utworów w sieciach wymiany plików.

Podszywanie się pod identyfikator rozmówcy

Publiczne sieci telefoniczne często dostarczają informacje o identyfikatorze dzwoniącego , które obejmują numer dzwoniącego, a czasem nazwę dzwoniącego, przy każdym połączeniu. Jednak niektóre technologie (zwłaszcza w sieciach Voice over IP (VoIP) ) pozwalają dzwoniącym fałszować informacje o identyfikatorze dzwoniącego i przedstawiać fałszywe nazwiska i numery. Bramy między sieciami, które umożliwiają takie fałszowanie, a innymi sieciami publicznymi, przekazują następnie te fałszywe informacje. Ponieważ sfałszowane połączenia mogą pochodzić z innych krajów, przepisy obowiązujące w kraju odbiorcy mogą nie mieć zastosowania do dzwoniącego. Ogranicza to skuteczność przepisów przeciwko wykorzystywaniu sfałszowanych informacji o identyfikatorze rozmówcy w celu dalszego oszustwa .

Podszywanie się pod adres e-mail

Informacje o nadawcy wyświetlane w wiadomościach e-mail ( From:pole) można łatwo sfałszować. Ta technika jest powszechnie stosowana przez spamerów do ukrywania pochodzenia swoich e-maili i prowadzi do problemów, takich jak źle skierowane odbicia (np. rozproszenie wsteczne spamu e-mailowego ).

Podszywanie się pod adres e-mail odbywa się w taki sam sposób, jak pisanie fałszywego adresu zwrotnego za pomocą poczty ślimakowej . Dopóki list jest zgodny z protokołem (tj. pieczęć, kod pocztowy), protokół SMTP (Simple Mail Transfer Protocol) wyśle wiadomość. Można to zrobić za pomocą serwera pocztowego z telnetem .

Podszywanie się pod geolokalizację

Spoofing geolokalizacji ma miejsce, gdy użytkownik stosuje technologie, które sprawiają, że wygląda na to, że znajduje się w innym miejscu niż w rzeczywistości. Najczęstszym spoofingiem geolokalizacji jest korzystanie z wirtualnej sieci prywatnej (VPN) lub serwera proxy DNS , aby użytkownik wyglądał, jakby znajdował się w innym kraju, stanie lub terytorium innym niż miejsce, w którym faktycznie się znajduje. Według badania przeprowadzonego przez GlobalWebIndex, 49% globalnych użytkowników VPN korzysta z VPN przede wszystkim w celu uzyskania dostępu do treści rozrywkowych ograniczonych terytorialnie. Ten rodzaj podszywania się pod geolokalizację jest również określany jako geopiractwo, ponieważ użytkownik nielegalnie uzyskuje dostęp do materiałów chronionych prawem autorskim za pomocą technologii podszywania się pod geolokalizację. Inny przykład fałszowania geolokalizacji miał miejsce, gdy pokerzysta online w Kalifornii użył technik fałszowania geolokalizacji do gry w pokera online w New Jersey, z naruszeniem zarówno prawa stanu Kalifornia, jak i New Jersey. Kryminalistyczne dowody geolokalizacji potwierdziły fałszowanie geolokalizacji, a gracz stracił ponad 90 000 dolarów wygranych.

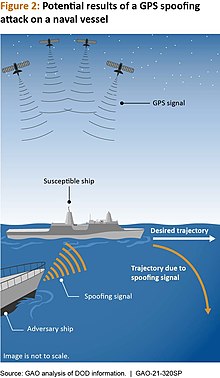

Podszywanie się pod GPS

A GPS z informacją spoofing attack próby oszukania odbiornika GPS poprzez nadawanie fałszywych sygnałów GPS, strukturyzowane przypominają zestaw prawidłowych sygnałów GPS, albo wtórne nadanie oryginalne sygnały przechwycone innym miejscu lub w innym czasie. Te sfałszowane sygnały mogą być modyfikowane w taki sposób, aby spowodować, że odbiornik oszacował swoją pozycję jako inną niż w rzeczywistości, lub aby znajdował się tam, gdzie się znajduje, ale w innym czasie, określonym przez atakującego. Jedna z powszechnych form ataku GPS spoofing, powszechnie nazywana atakiem przenoszenia, rozpoczyna się od nadawania sygnałów zsynchronizowanych z prawdziwymi sygnałami obserwowanymi przez docelowy odbiornik. Siła fałszywych sygnałów jest następnie stopniowo zwiększana i odciągana od prawdziwych sygnałów. Sugerowano, że przechwycenie drona Lockheed RQ-170 w północno - wschodnim Iranie w grudniu 2011 roku było wynikiem takiego ataku. Ataki fałszowania GPS były już wcześniej przewidywane i omawiane w społeczności GPS, ale żaden znany przykład złośliwego ataku fałszowania nie został jeszcze potwierdzony. Atak „ sprawdzający koncepcję” został pomyślnie przeprowadzony w czerwcu 2013 r., kiedy luksusowy jacht White Rose of Drachs został źle skierowany za pomocą sfałszowanych sygnałów GPS przez grupę studentów inżynierii kosmicznej z Cockrell School of Engineering na University of Texas w Teksasie. Austina. Uczniowie znajdowali się na pokładzie jachtu, pozwalając, by ich sprzęt do fałszowania stopniowo przezwyciężał moc sygnału satelitów konstelacji GPS, zmieniając kurs jachtu.

Rosyjskie podszywanie się pod GPS

W czerwcu 2017 r. około dwadzieścia statków na Morzu Czarnym skarżyło się na anomalie GPS, pokazując statki, które zostały przeniesione na mile od ich faktycznej lokalizacji, co profesor Todd Humphreys uznał najprawdopodobniej za fałszerstwo. Anomalie GPS wokół Pałacu Putina i Kremla doprowadziły badaczy do wniosku, że rosyjskie władze stosują fałszowanie GPS wszędzie tam, gdzie Władimir Putin się znajduje, co wpływa na ruch morski. Miały miejsce dodatkowe incydenty związane z podszywaniem się pod rosyjski GPS, w tym podszywaniem się pod Norwegię podczas ćwiczeń NATO, które doprowadziły do kolizji statków (niepotwierdzonych przez władze) i podszywania się z Syrii przez rosyjskie wojsko, co wpłynęło na główne izraelskie lotnisko w Tel Awiwie.

Podszywanie się pod GPS z SDR

Od czasu pojawienia się oprogramowania Software Defined Radio aplikacje symulatorów GPS zostały udostępnione szerokiej publiczności. Dzięki temu fałszowanie danych GPS jest znacznie bardziej dostępne, co oznacza, że można je przeprowadzać przy ograniczonych kosztach i przy odrobinie wiedzy technicznej.

Zapobieganie fałszowaniu GPS

Istnieje wiele sposobów zapobiegania fałszowaniu danych GPS. Niektóre systemy sprzętowe i systemy oparte na oprogramowaniu już istnieją. Uproszczone podejście do poprawy odporności sprzętu GPS na ataki typu spoofing, które nie wymaga zmian w sprzęcie i jest niezależne od różnych odbiorników GPS i architektury każdego systemu, polega na wykorzystaniu oprogramowania zapobiegającego fałszowaniu. Oprogramowanie zapobiegające fałszowaniu, podobne do rozwiązania antywirusowego, można dodać do dowolnej części systemu, w której przetwarzane są dane GPS. Taka bezproblemowa technologia zapobiegająca fałszowaniu jest w stanie wykryć fałszywe sygnały GPS i może ostrzec lub powstrzymać system przed użyciem sfabrykowanych danych wejściowych do dalszego przetwarzania. Funkcja wykrywania oparta na oprogramowaniu może zapobiegać skutkom fałszowania ataków bez ręcznej modyfikacji sprzętu GPS, takiego jak anteny. Dodatkowo połączone oprogramowanie umożliwia regularne aktualizacje, aby być na bieżąco, podobnie jak antywirus, z ciągle ewoluującymi metodami ataków. Departament Bezpieczeństwa Wewnętrznego we współpracy z Narodowym Centrum Integracji Cyberbezpieczeństwa i Komunikacji ( NCCIC ) oraz Narodowym Centrum Koordynacji Komunikacji ( NCC ) opublikował dokument, w którym wymieniono metody zapobiegania tego typu podszywaniu się. Niektóre z najważniejszych i najbardziej polecanych do użycia to:

- Zasłonięte anteny . Instaluj anteny tam, gdzie nie są widoczne z publicznie dostępnych miejsc lub zasłaniaj ich dokładną lokalizację, wprowadzając przeszkody w celu ukrycia anten.

- Dodaj czujnik/bloker. Czujniki mogą wykrywać charakterystyki sygnałów zakłócających, zagłuszających i fałszujących, dostarczać lokalne wskazania ataku lub anomalii, przekazywać ostrzeżenia do zdalnego miejsca monitorowania oraz gromadzić i raportować dane do analizy do celów kryminalistycznych [1] .

- Rozszerz białe listy fałszowania danych na czujniki. Istniejące białe listy fałszowania danych były i są wdrażane w rządowym oprogramowaniu referencyjnym, a także powinny zostać wdrożone w czujnikach.

- Użyj więcej typów sygnału GPS. Zmodernizowane cywilne sygnały GPS są bardziej odporne niż sygnał L1 i należy je wykorzystać w celu zwiększenia odporności na zakłócenia, zagłuszanie i podszywanie się.

- Zmniejsz opóźnienia w rozpoznawaniu i zgłaszaniu zakłóceń, zacięć i podszywania się. Jeśli odbiorca zostanie wprowadzony w błąd przez atak, zanim atak zostanie rozpoznany i zgłoszony, urządzenia zapasowe mogą zostać uszkodzone przez odbiorcę przed przekazaniem.

Opisane tutaj strategie instalacji i obsługi oraz możliwości rozwoju mogą znacznie zwiększyć zdolność odbiorników GNSS i związanego z nimi sprzętu do obrony przed szeregiem zakłóceń, zagłuszania i podszywania się. Oprogramowanie do wykrywania niezależnego od systemu i odbiornika oferuje możliwość zastosowania jako rozwiązanie międzybranżowe. Implementacja oprogramowania może odbywać się w różnych miejscach systemu, w zależności od tego, gdzie wykorzystywane są dane GPS, np. jako część oprogramowania urządzenia, systemu operacyjnego, czy na poziomie aplikacji.

Metoda zaproponowana przez naukowców z Wydziału Inżynierii Elektrycznej i Komputerowej Uniwersytetu Maryland, College Park oraz Szkoły Informacji Optycznej i Elektronicznej na Uniwersytecie Nauki i Technologii w Huazhong, która ma na celu złagodzenie skutków ataków fałszowania GPS za pomocą danych z magistrali sieci kontrolera pojazdów (CAN). Informacje byłyby porównywane z otrzymanymi danymi GPS i porównywane w celu wykrycia wystąpienia ataku spoofingu i zrekonstruowania toru jazdy pojazdu przy użyciu zebranych danych. Własności takie jak prędkość i kąt skrętu pojazdu zostałyby połączone i poddane modelowaniu regresji w celu uzyskania minimalnego błędu położenia 6,25 metra. Podobnie, metoda przedstawiona przez naukowców w referacie konferencyjnym IEEE Intelligent Vehicles Symposium z 2016 r. omawia pomysł wykorzystania kooperatywnego adaptacyjnego tempomatu (CACC) i komunikacji pojazd-pojazd (V2V), aby osiągnąć podobny cel. W tej metodzie zdolności komunikacyjne obu samochodów i pomiary radarowe są wykorzystywane do porównania z dostarczoną pozycją GPS obu samochodów w celu określenia odległości między dwoma samochodami, która jest następnie porównywana z pomiarami radarowymi i sprawdzana, aby upewnić się, że pasują do siebie. Jeśli dwie długości pasują do wartości progowej, oznacza to, że nie doszło do podszywania się, ale powyżej tego progu użytkownik jest zaalarmowany, aby mógł podjąć działania.

Podszywanie się pod głos

Technologia informacyjna odgrywa w dzisiejszym świecie coraz większą rolę, a różne metody uwierzytelniania są wykorzystywane do ograniczania dostępu do zasobów informacyjnych, w tym biometrii głosu. Przykładami wykorzystania systemów rozpoznawania mówców są systemy bankowości internetowej, identyfikacja klienta podczas połączenia z call center, a także pasywna identyfikacja potencjalnego przestępcy za pomocą ustawionej „czarnej listy”.

Technologie związane z syntezą i modelowaniem mowy rozwijają się bardzo szybko, umożliwiając tworzenie nagrań głosowych niemal nie do odróżnienia od rzeczywistych. Takie usługi noszą nazwę Text-to-Speech (TTS) lub usługi transferu stylu . Pierwszy miał na celu stworzenie nowej osoby. Drugi miał na celu identyfikację jako inną w systemach identyfikacji głosu.

Wielu naukowców jest zajętych opracowywaniem algorytmów, które byłyby w stanie odróżnić zsyntetyzowany głos maszyny od prawdziwego. Z drugiej strony algorytmy te muszą być dokładnie przetestowane, aby upewnić się, że system naprawdę działa.

Zobacz też

-

Spoofing nazwy domeny – klasa ataków phishingowych polegających na fałszowaniu lub błędnym przedstawianiu nazwy domeny internetowej

- Spoofing DNS – Cyberatak wykorzystujący uszkodzone dane DNS

- Podszywanie się pod e-mail — tworzenie wiadomości e-mail zawierających spam lub phishing z sfałszowaną tożsamością lub adresem nadawcy

- Podszywanie się pod adres IP

- Atak na homografy IDN — wizualnie podobne litery w nazwach domen, mieszające litery z różnych alfabetów, aby nakłonić niczego niepodejrzewającego użytkownika do zaufania i kliknięcia łącza, znane również jako „spoofing skryptu”.

- Spoofing strony internetowej – Tworzenie strony internetowej, jako mistyfikacja, z zamiarem wprowadzenia czytelników w błąd

- Atak LAND – atak typu Denial of Service w sieci lokalnej przy użyciu sfałszowanych pakietów sieciowych

- MAC spoofing — zmiana fabrycznie przypisanego adresu MAC

- Phishing – Czynność polegająca na próbie zdobycia poufnych informacji podszywając się pod podmiot godny zaufania (najczęściej przez telefon lub e-mail).

- Ataki szyfrowania strumieniowego – metody łamania szyfru strumieniowego

Standardowe obiekty, które mogą zostać obalone

- Spoofing protokołu – Łagodna symulacja protokołu (w celu użycia innego, bardziej odpowiedniego).